Social Media Marketing Manager/-in

2.4 Sicherheit im Internet

Die so genannte „Kostenlos-Kultur Internet“ ist für viele Medienanbieter ein großes Problem. Kein Anbieter kann es sich leisten, Geld und Arbeit in die technische Bereitstellung kostenloser Dienste zu investieren. Er muss sich das „Re-Investment“, die zahlenden Kunden, an anderen Stellen suchen. Während für immer mehr Anbieter das Thema „Paid-Content“ interessant wird, wird das Geld (noch) verstärkt mit den Werbetreibenden verdient, denen Präsentationsfläche für Produkt- oder Dienstleistungsanzeigen vermietet wird.

Firmen, Unternehmen, Werbetreibende und auch Privatleute zahlen viel Geld dafür, wenn sie wissen, dass ihr Produkt bzw. ihre Leistung zielgenau den ihren Vorstellungen entsprechenden Kunden angeboten wird. Oder wenn sie sich die Zielgruppe, die sie ansprechen wollen, sogar selbst zusammenstellen können.

Die Voraussetzung dafür ist, dass der Betreiber des Medienangebotes möglichst umfangreiche und genaue Daten seiner LeserInnen, KundInnen oder MitgliederInnen besitzt. Um diese Art der Datenweitergabe zu verhindern, gibt es verschiedene Möglichkeiten. Hier einige davon:

Browser

Die ideale Browsereinstellung für alle Surfer gibt es nicht. Wer bequem surfen und interaktive und multimediale Inhalte nutzen möchte, muss ein erhöhtes Sicherheitsrisiko in Kauf nehmen. Ohne Techniken wie Adobe Flash, JavaScript, Active X oder Java Applets surft man zwar deutlich sicherer, wird aber oftmals mit nicht nutzbaren oder nicht (richtig) dargestellten Inhalten im Web konfrontiert. Das macht auf Dauer nur wenig Spaß und man ist schnell frustriert.

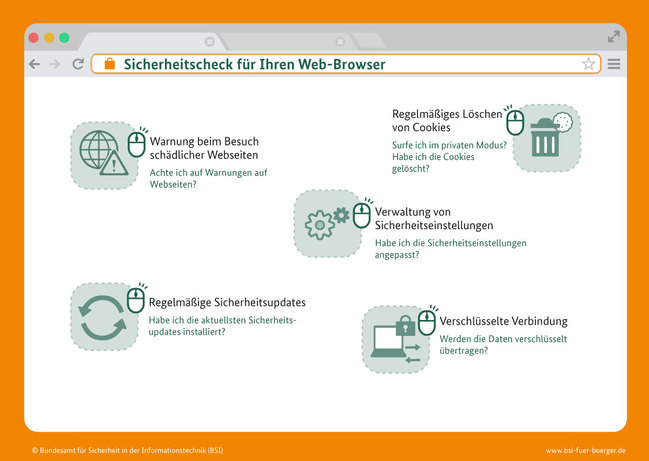

Verwenden Sie nach Möglichkeit einen Browser mit „Sandbox“-Technologie (zum Beispiel Google Chrome, Add „Priv8“ in Firefox, oder Tool „Sandboxie„) und einer guten Versorgung mit Sicherheitsupdates. Verzichten Sie auf die Nutzung Aktiver Inhalte, soweit Sie diese nicht benötigen – dies gilt insbesondere für Techniken wie Java, die durch zusätzliche Plugins bereitgestellt werden und nicht bereits durch den Browser direkt unterstützt werden. Wenn Sie solche Aktiven Inhalte nutzen müssen, schalten Sie sie generell aus und aktivieren diese nur bei vertrauenswürdigen Webseiten. Aktivieren Sie die in allen gängigen Browsern integrierten Mechanismen zum Phishing- und Malware-Schutz.

Weitere Infos zum Thema Sicherheitseinstellungen bei Webbrowsern findest Du auf der Seite beim – > Bundesamt für Sicherheit in der Informationstechnik.

Cookies

Annehmen oder ablehnen? Cookies sind kleine Dateien, die der Browser auf Ihrem Rechner ablegt, um Ihr Nutzungsverhalten zu dokumentieren: Wonach Sie im Netz suchen, welche Produkte Sie sich ansehen oder wie oft Sie eine bestimmte Website aufrufen. So kann der Anbieter eines Internetauftrittes sein Angebot Ihren Bedürfnissen anpassen. Ursprünglich wurden Cookies entwickelt, um eingegebene Daten auf interaktiven Websites zu speichern und damit sicherzustellen, dass Sie bei erneutem Aufsuchen der Seite nicht alle Eingaben wiederholen müssen – Sie können also beispielsweise „eingeloggt“ bleiben.

Zum Glück können Sie selbst entscheiden, ob, wie lange und welche Cookies Ihr Browser akzeptieren soll oder nicht. Außerdem lassen sich einmal abgelegte Cookies – wie übrigens auch der „Verlauf“, der Ihre Bewegungen im Internet nachzeichnet – auch wieder löschen.

Wie? So lösche ich die Cookies von meinem Rechner: -> Internet-ABC Cookies löschen

Social Engineering

… (engl. eigentlich „angewandte Sozialwissenschaft“, auch „soziale Manipulation“) nennt man zwischenmenschliche Beeinflussungen mit dem Ziel, bei Personen bestimmte Verhaltensweisen hervorzurufen, sie zum Beispiel zur Preisgabe von vertraulichen Informationen, zum Kauf eines Produktes oder zur Freigabe von Finanzmitteln zu bewegen. Häufig dient Social Engineering dem Eindringen in ein fremdes Computersystem, um vertrauliche Daten einzusehen; man spricht dann auch von Social Hacking.

Eine bekannte Variante des Social Engineering ist das Phishing. Bei dieser unpersönlichen Variante werden fingierte E-Mails mit vertrauenserweckender Aufmachung an die potentiellen Opfer versendet. Inhalt dieser Nachrichten kann zum Beispiel sein, dass ein bestimmter Dienst, den man nutzt, eine neue URL hat und man sich auf dieser von nun an einloggen soll, wenn man ihn in Anspruch nehmen will. Bei dieser fingierten Seite handelt es sich, von Layout und Aufmachung her, um eine Kopie der originalen Webseite des Serviceanbieters.

Die Abwehr von Social Engineering ist nicht einfach zu bewerkstelligen, da der Angreifer im Grunde positive menschliche Eigenschaften ausnutzt: Den Wunsch etwa, in Notsituationen unbürokratisch zu helfen oder auf Hilfe mit Gegenhilfe zu reagieren. Generelles Misstrauen zu schüren, würde auch die Effektivität und die vertrauensvolle Zusammenarbeit in Organisationen negativ beeinflussen. Den wichtigsten Beitrag zur Bekämpfung von Social Engineering liefert deshalb im konkreten Fall das Opfer selbst, indem es Identität und Berechtigung eines Ansprechenden zweifellos sicherstellt, bevor es weitere Handlungen vornimmt. Bereits die Rückfrage nach Name und Telefonnummer des Anrufers oder dem Befinden eines nicht existierenden Kollegen kann schlecht informierte Angreifer enttarnen.

-

Ist die Identität des Absenders einer E-Mail nicht sicher, sollte man stets misstrauisch sein.

-

Bei Anrufen sollten auch scheinbar unwichtige Daten nicht sorglos an Unbekannte weitergegeben werden, da diese die so erhaltenen Informationen für weitere Angriffe nutzen können.

-

Bei Antworten auf eine E-Mail-Anfrage sollten unter keinen Umständen persönliche oder finanzielle Daten preisgegeben werden, egal von wem die Nachricht zu kommen scheint.

-

Keine Links aus E-Mails verwenden, die persönliche Daten als Eingabe verlangen. Stattdessen die URL selbst im Browser eingeben.

-

Bei Unklarheit über die Echtheit des Absenders diesen nochmals telefonisch kontaktieren, um die Authentizität der E-Mail zu überprüfen.

Soziale Netzwerke

Millionen Deutsche haben bereits ein persönliches Profil in einem sozialen Netzwerk. Und man „teilt“ halt gern. Näheres dazu, auch zu den Sicherheitseinstellungen, gibt es bei der Untersuchung bzw. Vorstellungen der einzelnen Netzwerke im nächsten Punkt. Generell gilt aber:

– > Wer persönliche Daten im Internet preisgibt, sollte vorher genau überlegen, wer das alles lesen kann. Arbeitgeber, Behörden, Headhunter, Versicherungen, Vermieter können an Hintergrundinformationen interessiert sein und diese im Internet recherchieren. Also, aufpassen!

Weiter geht´s zu 3. Social Media

Zurück zum Themen-Überblick